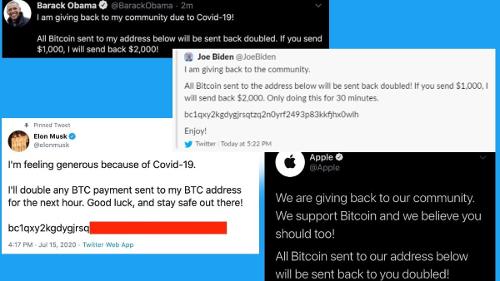

Несколько дней назад на платформе Twitter от имени подтверждённых аккаунтов, среди которых Apple, Uber, Чанпэн Чжао (Binance), Виталик Бутерин (Etherium), Чарли Ли (Litecoin) Илон Маск, Барак Обама, Джо Байден, Билл Гейтс, Джефф Безос и другие — были размещены сообщения с адресом bitcoin-кошелька, в которых мошенники обещали удваивать суммы, переведённые на этот кошелёк.

Оригинальное содержание сообщений: «Feeling grateful doubling all payments sent to my BTC address! You send $1,000, I send back $2,000! Only doing this for the next 30 minutes.»

Перевод: «Буду рад удвоить все платежи, отправленные на мой BTC-адрес! Если Вы отправите 1000 долларов, я отправлю 2000 долларов! Но только в течение следующих 30 минут.»

На данный момент (17 июля) адрес мошенников был пополнен на 12.8 BTC (≈ $117 000), с его участием совершено 392 транзакции.

Судя по всему, атаку произвели злоумышленники, тесно связанные с сообществом, специализирующемся на атаках подменой СМС с целью компрометации двухфакторной аутентификации (SIM swap scam). Так, незадолго до массовой рассылки в Twitter, на сайте ogusers.com было опубликовано сообщение, автор которого продавал email-адрес любого аккаунта Twitter за $250.

Несколько позже были взломаны некоторые аккаунты с «примечательными» адресами, один из первых подобных аккаунтов — учётная запись @6 умершего в 2018 году «бездомного хакера» Адриана Ламо. Доступ к аккаунту был получен с помощью административных инструментов Twitter путём отключения двухфакторной аутентификации и подмены адреса электронной почты, используемого для сброса пароля.

Таким же образом был украден аккаунт @b. Украденная учётная запись и административные инструменты Twitter были запечатлены на этом снимке. Все сообщения на самой платформе со снимками инструментов администратора были удалены Twitter. Расширенный снимок панели администратора доступен тут.

Один из пользователей Twitter, @shinji (ныне заблокирован), опубликовал короткое сообщение: «follow @6», а также фото инструментов администратора.

Сохранились архивные записи профиля @shinji незадолго до событий со взломом. Они доступны по этим ссылкам:

Этому же пользователю принадлежат «примечательные» аккаунты Instagram — j0e и dead:

Утверждается, что аккаунты j0e и dead принадлежат печально известному СМС-мошеннику «PlugWalkJoe», который подозревается в проведении крупных атак СМС-подмены в течение нескольких лет. Также утверждается, что он был и возможно остаётся членом группировки СМС-мошенников «ChucklingSquad» и, вероятно, был замешан во взломе аккаунта CEO Twitter Джека Дорси в прошлом году. Взлом аккаунта Джека Дорси был произведён после проведения атаки СМС-подменой на AT&T, ответственна за атаку та же группа «ChucklingSquad»

За пределами сети PlugWalkJoe, судя по всему — 21-летний британский студент Джозеф Джеймс Коннор, на данный момент находящийся в Испании без возможности выезда из-за ситуации с COVID-19.

PlugWalkJoe был объектом расследования, во время которого была нанята следователь для установления связи с объектом. Следователю удалось добиться установления видеосвязи с объектом, переговоры происходити на фоне плавательного бассейна, фото которого позднее было опубликовано от имени Instagram j0e.

Кстати, существует достаточно старый minecraft-аккаунт plugwalkjoe.

Примечание: расследование не окончено. До окончания расследования не следует клеймить кого-либо, поскольку не исключено, что @shinji — лишь подставное лицо.

Первое вредоносное сообщение, ставшее широко известным, было опубликовано 15 июля в 17 часов по UTC от имени Binance, оно имело следующее содержание: «Мы стали партнёрами CryptoForHealth и возвращаем 5000 BTC». В сообщении содержалась ссылка на сайт мошенников, который принимал «пожертвования». Вскоре на официальном сайте Binance было опубликовано опровержение.

Как сообщает служба поддержки Twitter, «Мы обнаружили скоординированную атаку с применением социальной инженерии против наших сотрудников, имеющих доступ к внутренним инструментам и системам. Нам известно, что злоумышленники использовали этот доступ для перехвата контроля над популярными (в том числе подтверждёнными) учётными записями для публикации сообщений от их имени. Мы продолжаем изучать ситуацию и пытаемся определить, какие ещё вредоносные действия были совершены и к каким данным они могли получить доступ.

Как только нам стало известно об инциденте, мы немедленно заблокировали затронутые учётные записи и удалили вредоносные сообщения. Кроме того, мы также ограничили функциональность намного большей группы учётных записей, в том числе всех подтверждённых.

У нас нет никаких доказательств компрометации паролей пользователей. Судя по всему, пользователям не обязательно обновлять пароли.

В качестве дополнительной меры предосторожности и для обеспечения безопасности пользователей, мы также заблокировали все учётные записи, от имени которых были зафиксированы попытки смены пароля за последние 30 дней.»

17 июля служба поддержки опубликовала новые подробности: «По имеющимся данным, примерно 130 аккаутов были так или иначе затронуты злоумышленниками. Мы продолжаем выяснять, были ли затронуты непубличные данные, и опубликуем подробный отчёт, если это произошло.»

Тем временем, акции Twitter обрушились на 3.3%.

>>> Служба поддержки Twitter