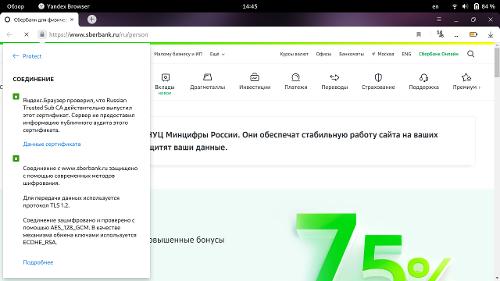

Срок действия сертификата SSL, используемого ПАО Сбербанк для защиты своих сервисов, истёк сегодня. Поскольку все корневые сертификаты контролируются США, а также из-за политики санкций, удостоверяющие центры, имеющие право выпустить новый сертификат, отказали ПАО Сбербанк в продлении.

Поэтому с сегодняшнего дня ПАО использует новый сертификат выданный от имени «Russian Trusted Sub CA». Загрузить его можно с сайта госуслуг. По указанной ссылке доступны файлы сертификата и инструкции для популярных ОС (Linux в списке отсутствует). Сайт госуслуг удостоверяется сертификатом, выданным Sectigo и поэтому пока доступен в любых браузерах.

Также новый сертификат уже встроен в браузеры Яндекс.браузер и Атом.

>>> Подробности