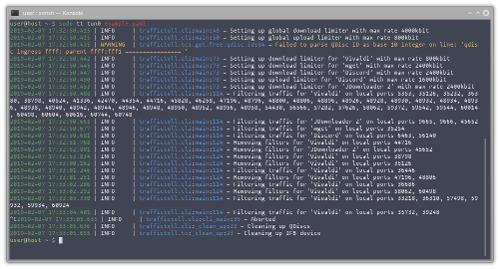

На днях состоялся релиз TrafficToll 1.0.0 — довольно полезной консольной программы, позволяющей ограничивать пропускную способность (шейпинг) или полностью блокировать сетевой трафик для отдельно выбранных приложений в Linux. Программа позволяет ограничить входящую и исходящую скорость как для каждого интерфейса, так и для каждого процесса по отдельности (даже во время его выполнения).

Ближайшим аналогом TrafficToll является известная проприетарная программа NetLimiter для Windows.

Инсталляция:

$ pip install traffictoll

tt должен быть запущен от root.

По ссылке продемонстрирован простой пример конфигурации.

А какие еще подобные программы под Linux вы знаете?

>>> Подробности