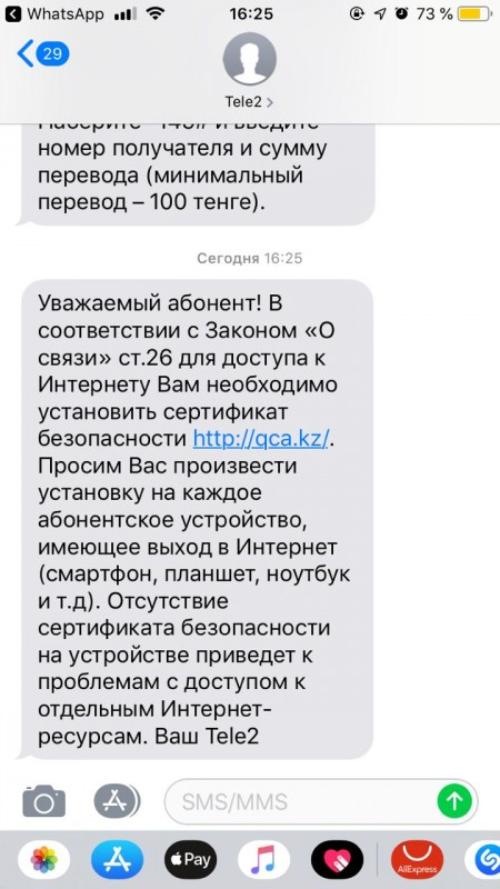

В Казахстане операторы связи разослали пользователям сообщения о необходимости установки выпущенного государственными органами сертификатом безопасности.

Без установки интернет работать не будет.

Следует помнить, что сертификат не только влияет на то, что государственные органы смогут читать зашифрованный трафик, но и на то, что от лица любого пользователя можно будет написать что угодно.

В Mozilla уже завели баг, в котором обсуждают необходимость заблокировать этот сертификат, чтобы не создавать прецедентов и не разрушать столь долго производимый тотальный перевод на HTTPS.

Всё это подается под соусом защиты пользователей от хакерских атак.

Одной из особенности акции является то, что сертификат для скачивания находится на http-сайте, что позволяет подменить его при определенных условиях.

UPD: «Сертификат безопасности» в Казахстане отменяется

>>> Подробности