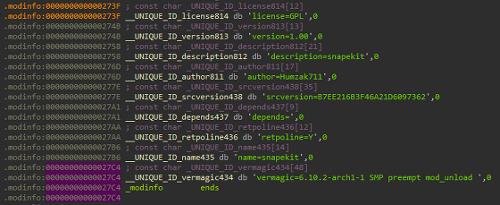

Исследователи из Gen Threat Labs выявили новый сложный руткит Snapekit, который нацелен на систему Arch Linux версии 6.10.2-arch1-1 на архитектуре x86_64. Snapekit позволяет злоумышленникам получать несанкционированный доступ к системе и управлять ею, при этом оставаясь незамеченными.

Руткит внедряется в работу операционной системы, перехватывая и изменяя 21 системный вызов — механизм коммуникации между приложениями и ядром операционной системы. Snapekit использует специальный дроппер для развертывания. Руткит способен распознавать и избегать популярных инструментов анализа и отладки, таких как Cuckoo Sandbox, JoeSandbox, Hybrid-Analysis, Frida, Ghidra и IDA Pro. При обнаружении одного из инструментов Snapekit меняет свое поведение, чтобы избежать обнаружения.

Основная задача Snapekit — скрывать вредоносный код, оставаясь в пользовательском пространстве, а не в более контролируемом пространстве ядра. Такой подход значительно усложняет обнаружение и анализ угрозы. Кроме того, руткит применяет защитные механизмы PTrace для выявления попыток отладки, что добавляет сложности для аналитиков и ИБ-специалистов.

Snapekit обладает многослойными средствами обхода, которые позволяют избегать не только автоматизированных средств анализа (песочниц и виртуальных машин), но и затрудняют ручной анализ. Создатель руткита, известный под ником Humzak711, планирует в скором времени опубликовать проект Snapekit с открытым исходным кодом на GitHub.