После почти четырёх месяцев разработки состоялся выпуск 0.40 консольной утилиты nwipe, предназначенной для надёжного стирания содержимого дисков с использованием многих методов стирания и генераторов псевдослучайных чисел (ГПСЧ). Она может стирать как один диск, так и несколько одновременно.

nwipe является форком команды dwipe проекта Darik’s Boot and Nuke (DBAN) с многочисленными улучшениями и оптимизациями.

Утилита написана на языке C с использованием библиотеки ncurses для текстового интерфейса и распространяется по лицензии GNU GPL 2.0.

Список изменений:

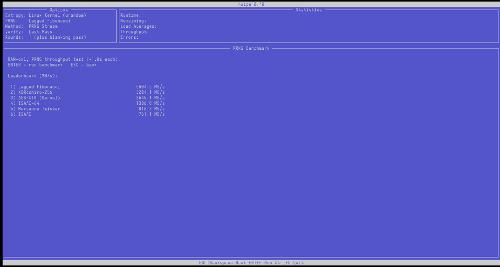

- Добавлено определение наиболее эффективного ГПСЧ в качестве генератора по умолчанию на основе теста производительности оборудования в режиме реального времени.

- Добавлен ГПСЧ AES-256-CTR, использующий инструкции AES-NI на совместимых процессорах для значительного увеличения пропускной способности при стирании данных.

- Добавлен новый метод стирания по стандарту BMB21-2019 «Технические требования к очистке данных» Китайского бюро государственной тайны.

- В качестве метода стирания по умолчанию реализован прямой ввод-вывод с большими буферами, что сократило количество команд записи и увеличило пропускную способность. Время выполнения стирания в тестах сократилось на 5–10% и значительно снизило нагрузку на ЦП.

- Добавлена поддержка UUID хоста, серийного номера и пользовательских тегов в заголовках отчетов PDF.

- Добавлено отображение топологии устройств (клавишей «t») на экране выбора устройств для повышения безопасности и удобства использования в системах с несколькими контроллерами.

- Улучшена опция

--excludeдля сопоставления устройств по их базовому идентификатору блочного устройства (major/minor), что позволяет безопасно использовать постоянные идентификаторы в/dev/disk/by-id/и/dev/disk/by-path/. Сохранено старое сопоставление на основе строк. - Для повышения надежности внутренние ГПСЧ теперь инициализируются с помощью

getrandom(2), а не через долгоживущий файловый дескриптор к/dev/urandom.

Для дисков SSD рекомендуется всегда использовать nwipe / ShredOS в сочетании с собственными инструментами удаления информации от производителя или поставщика оборудования, чтобы гарантировать полное уничтожение информации, содержащейся на диске. Более подробно см. соответствующее руководство (англ.).