Tomoyo - мандатная система контроля доступа. Предусмотрены механизмы для автоматического и интерактивного формирования правил. В ядре Linux уже достаточно давно присутствует неполноценная версия 2.x (умеет только ограничивать доступ к ФС), для использования версии 1.x необходимо пропатчанное ядро. Также доступна Akari - версия Tomoyo в виде модуля, которую можно устанавливать на непатчанное ядро.

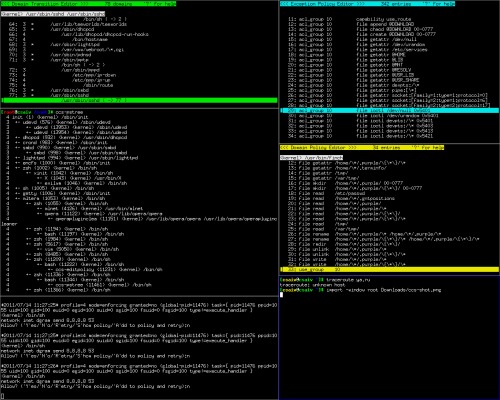

На скриншоте запущен ccs-editpolice (редактор правил доступа) в различных режимах, ccs-queryd (позволяет интерактивно отслеживать нарушения правил и при необходимости изменять их), показан выхлоп ccs-pstree (показывает дерево процессов с указанием применяемым для каждого процесса профиля и домена).

Ссылки: